聯軟科技P系列新品即將上線:基于零信任的SDP到底好在哪里?

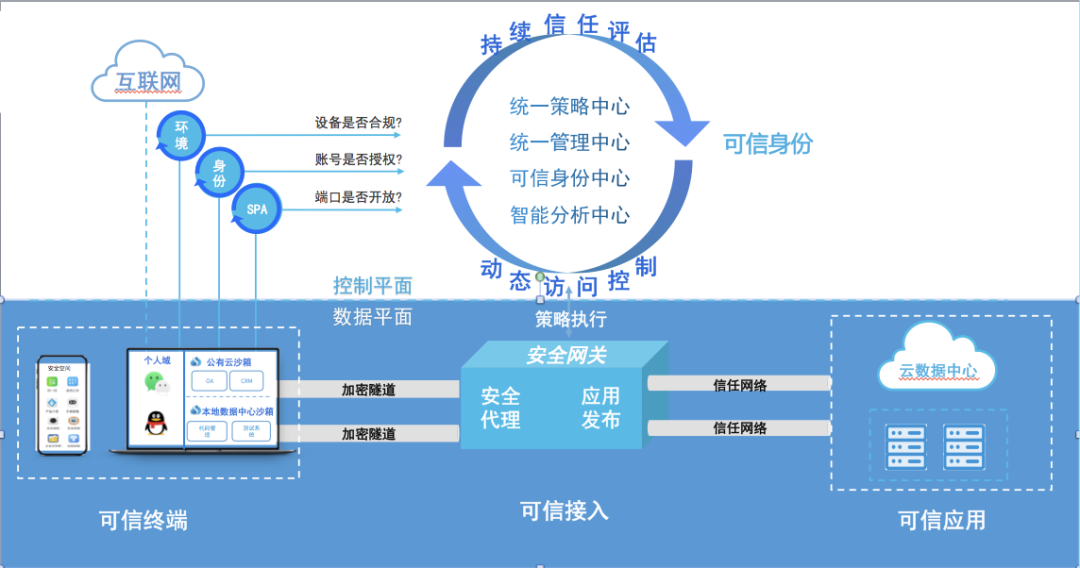

SDP做為零信任架構的最佳落地實踐,通過軟件的方式,在“移動+云”的時代背景下,為企業構建起一個虛擬邊界,利用基于身份的訪問控制機制,通過完備的權限認證機制,為企業應用和服務提供隱身保護,使網絡黑客因看不到目標而無法對企業的資源發動攻擊,有效保護企業的數據安全。

為什么說SDP好?

國際云安全聯盟于2013年成立SDP(Software Defined Perimeter,軟件定義邊界)工作組。

“這個創新架構的一部分是提出了一種易于調整的方式去調整邊界”。

“我們認為軟件定義邊界可能會成為規則改變者。需要做的正確事情就是把它交給開源社區,讓[云計算](http://www.idcquan.com/Special/2018trucs/)不再是你必須考慮的一件事情”。

據相關資料顯示,在2014年,云安全聯盟(CSA)發起了一場黑客馬拉松挑戰賽,CSA向黑客們提供了服務器的IP地址、保護服務器的安全組件等詳細信息,而黑客們采用了拒絕式攻擊、針對TCP443的定向攻擊、端口掃描等方式,均無法侵入服務器。這里保護文件服務器的主機,就是受SDP保護的。SDP強大的安全能力由此可見。

而在接下來的三次黑客大會上,CSA認為SDP的安全性已經得到很好的證明了。雖然SDP未必能阻擋國家級的黑客組織攻擊,但是足以抵抗平時生活中藏在暗處伺機而動的大部分黑客。

SDP為何能抵御攻擊?

Gartner在零信任網絡訪問市場指南報告里則稱“SDP是圍繞某個應用或一組應用創建的基于身份和上下文的邏輯訪問邊界。應用是隱藏的,無法被發現,并且通過信任代理限制一組指定實體訪問,在允許訪問之前,代理會驗證指定訪問者的身份,上下文和策略合規性,這個機制將應用資源從公共視野中消除,從而顯著減少攻擊面”。

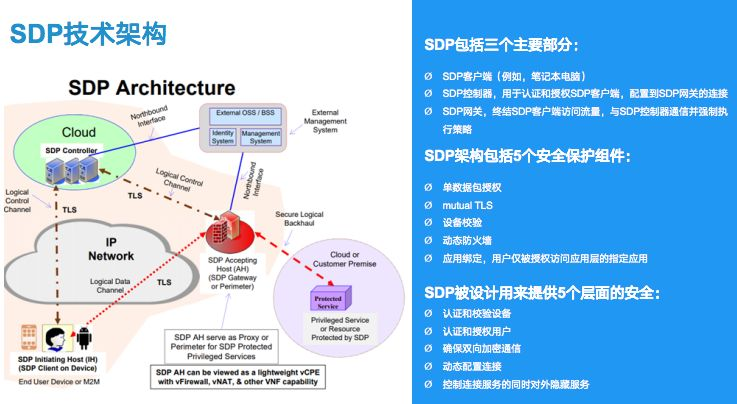

SDP技術架構分為三個部分:客戶端、控制器、網關。所有的客戶端在訪問資源之前,都要和控制器通過SPA單包驗證,含有雙方共同信息的秘密報文,通過UDP協議發給控制器,敲開訪問的大門,任何其他的包將會被丟掉,SDP控制器不做任何回應,如果身份合法,會通知可以訪問應用網關,告知客戶端的相關信息和通信參數,之后客戶端和網關之前以同樣的流程進行雙向驗證,然后才能訪問并看到有權限的應用資源。

當內外部的威脅層出不窮、傳統邊界防護的模式愈顯疲態,SDP嚴格遵守了零信任理念,以資源為中心進行安全防護,以身份為基礎,先認證后授權,關注保護面而不是攻擊面,將控制平面與數據平面分離,細粒度動態自適應訪問控制體系,讓服務隱身并保障安全,強調網絡隱身而不是防御,從架構設計上改變攻防極度不平衡狀況。同時,SDP是應用級的準入控制,可以真正將安全融于業務,實現企業內生安全體系。

SDP通過抗DOS Token 、流量加密、應用分段與隔離、客戶端持續動態設備驗證、訪問行為可視、實時事件響應以及貫穿整個零信任模型的按需授權和最小權限原則可以有效限制攻擊者在行動階段的活動,在多個環節打破攻擊鏈,極大提高攻擊者的成本。

SDP的應用場景

1)遠程辦公/運維場景

企業員工、合作伙伴無論在公司、門店(分公司)或出差在外,通過UniSDP對用戶身份、接入設備均驗證合法性后才能訪問企業業務系統,同時基于身份的“最小授權”安全策略以及動態訪問控制機制,實現企業內外網統一訪問控制;SPA預認證技術,實現網絡隱藏,縮小互聯網暴露面;終端安全沙箱保護企業數據不落地,有效防止敏感數據外泄。

2)多云/多數據中心統一安全接入場景

控制平面與數據平面分離零信任部署架構,天然支持多云多數據中心環境,用戶通過一個客戶端即可實現不同數據中心的統一安全訪問,集中可視化統一管理,減輕運維壓力,降低實施成本,全局情況輕松掌握。

3)業務數據安全防護場景

UniSDP提供安全沙箱能力,通過細粒度的數據管理策略,構建個人安全空間和企業安全空間,公私分離,實現不同沙箱內的企業數據流轉可管可控可審計;可針對不同用戶及設備靈活下發沙箱策略,靈活度高;相較于傳統數據防護方案,安全性高、運維便捷,成本低,且不影響終端性能,用戶體驗佳。

聯軟軟件定義邊界系統-P 系列產品

即將發布

敬請期待!

滿足簡單遠程辦公、遠程運維、

跨安全域訪問、分支機構安全訪問總部業務、

跨安全域訪問、上級部門訪問下級數據中心等

提前掃碼咨詢