主動防御:攻防演習中的內網端點加固

在《2020網絡攻防演練實戰行動,從新出發》一文中,我們提到建立縱深防御體系中端點防護是必不可少的環節。端點是攻防對抗的“最后一公里”,試想在演習中只要有一個端點出現問題,威脅可能會像多米諾骨牌式似的滲透到企業的整個網絡。端點安全因規模體量、環境復雜度、可用性等給防守一方帶來了巨大挑戰。

當有更多的端點用于企業活動中時,端點的防護成為企業網絡安全的重要工作。筆者查閱了2019年網絡攻防演習中攻防兩方的情況,攻擊方常用的攻擊路徑是通過釣魚/社工/近網物理攻擊等措施,繞過邊界安全防護,進入到企業內網;而在評分規則里面,終端失陷本身扣分并不多,主要是通過失陷終端,獲取到高價值信息,造成后續大幅丟分或防守失敗。隨著2020年網絡攻防演習逐漸拉開帷幕,面對無處不在的攻擊,“道高一尺,魔高一丈”,加固內網端點防護是非常必要的。

本文基于聯軟歷年來(包括今年在內)配合客戶參加網絡安全攻防演習的實踐經驗,對演習期間企業內網端點安全加固應該從哪些方面入手,加強防守方的安全能力進行說明。

創建安全策略,達到最簡單有效的管控

在網絡對抗中要明確一個宗旨——“越簡單越有效”。在參與攻防演習的企業中,由于企業內網端點的多樣、攻擊的持續性、跨網或者跨部門存在的設備不明等現象,使得安全手段有時候在實際的操作中很難執行,或者安全防護不能高效進行,容易被攻擊方鉆空子。想要達到立竿見影的效果,可以采取“一刀切”的技術策略和手段,由安全專家依據企業的具體需求和不同的環境因素制定相關的操作。聯軟在2020年網絡攻防演習中幫助多家企業進行了內網端點策略管控,例如根據提供的終端信息(ip/mac/用戶名)在聯軟后臺對終端進行應急控制,包括關機斷網等;控制同網段互訪時段;控制終端不可同時訪問互聯網和中心內外網、禁止桌面遠程、密碼安全要求等。

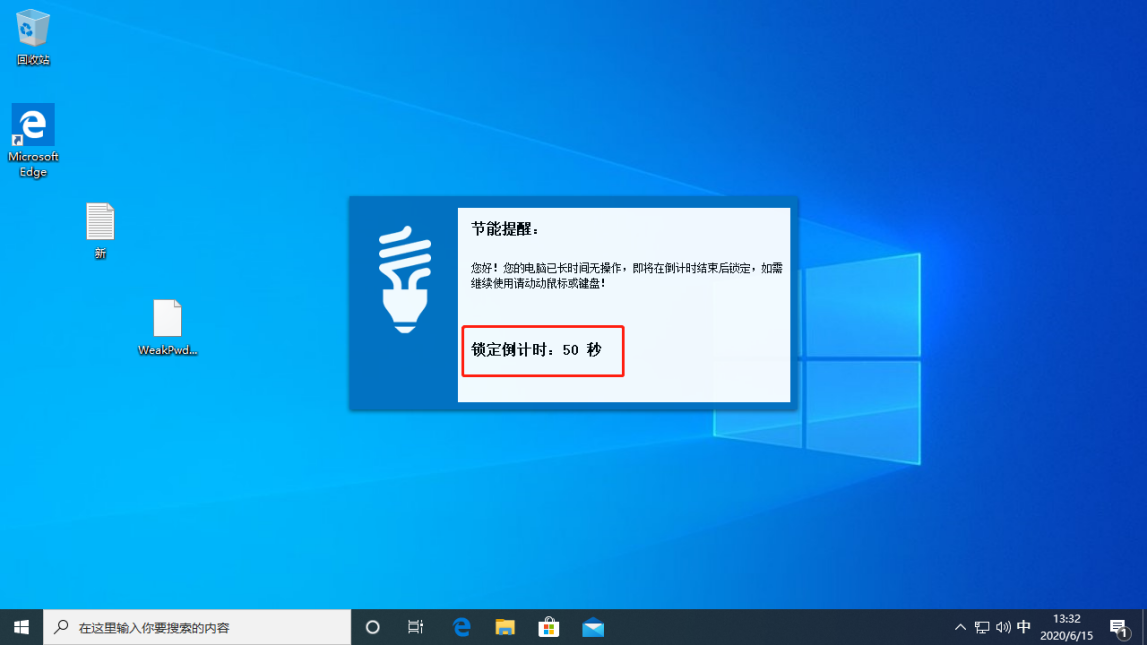

注明:聯軟為參與演習的企業設置“工作時間,終端15分鐘未操作則對終端進行鎖定并關閉顯示器”

注明:聯軟為參與演習的企業設置“工作時間,終端15分鐘未操作則對終端進行鎖定并關閉顯示器”

采用自動化檢查,達到常態化安全防護,提高防御能力

網絡安全人員原本就是稀缺資源,在攻防演習期間人才的缺少尤其嚴重,突發性及高強度的網絡對抗對于參與演習的企業來說往往有些力不從心,要想達到事半功倍的效果,必須采用自動化手段達到常態化防護,提高安全的效率。這里的自動化手段包括防火墻、防病毒軟件、補丁管理、日志審計、自動化的終端檢測與響應(EDR)等。防火墻、防病毒等大家已經相對熟悉,不作贅述,重點說下自動化的終端檢測與響應。

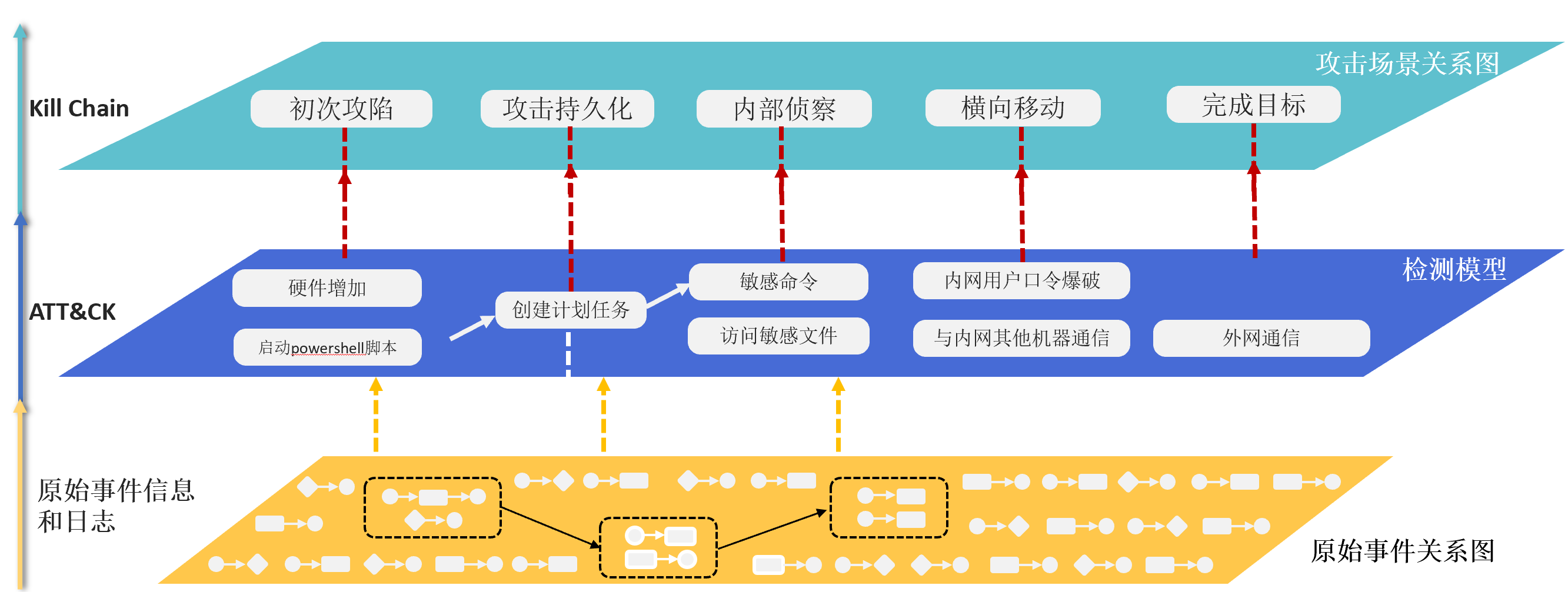

攻防的不平衡性教會我們僅僅預防是不夠的,安全建設需要以假設邊界失效、假設終端淪陷為前提,在演習活動中更要有這樣的“居安思危”的思想前提,EDR通過對終端系統級數據進行全面采集,在攻防演習的各個階段對終端上的危險行為和入侵行為進行檢測,內置專家規則和誘餌對惡意行為進行快速判定,同時針對上述威脅進行及時告警,并通過威脅調查工具進行全面取證,通過控制、隔離、刪除等措施進行處置,并對受損終端進行恢復。還可以與其他產品、功能等聯動,如支持網絡隔離、阻斷,設備關機,進程權限限制、文件隔離、刪除等多方位處置手段;支持與網絡準入控制、終端安全管理等多種安全管控平臺深度結合聯動。

目前聯軟EDR可幫助企業進行多維度、多位置和更加全面的檢測,進而實現威脅的自動響應和統一編排,提高企業防御由被動走向主動的能力,不僅在演習中可以幫助企業增加防護能力,在后期更是企業常態化網絡安全建設體系中的重要一環。

知己知彼,全面做好攻防演習防護

“知己”則是全面梳理好內網終端信息,包括但不限于辦公終端、IOT設備、業務終端等,在演習中加強終端的各項安全性自查工作,如檢查終端是否已經安裝防病毒軟件;補丁是否已經更新到最新;檢查員工離開工位是否設置電腦鎖屏;檢查是否已開啟本地防火墻、終端禁止開啟遠程桌面服務;對免檢設備進行核實確認,清理過期或者不存在的和信息,保障安全策略覆蓋到位,取消一切非必須的例外,防范暗資產、影子資產等成為攻擊者的入口。

采集相關情報后及時采取措施是取得攻防演習勝利的關鍵,這就是我們說的“知彼”,通過智能感知設備仿冒、異常連接、異常流量、異常協議、異常域名與IP訪問、異常時段訪問、異常訪問位置等異常行為,發出告警,同時可以動態調整網絡訪問權限;采用溯源還原攻擊行為,了解攻擊手段,為下一步防范做準備。還可采用欺騙型的幻影技術,將攻擊者引誘到預設的場景中,反客為主。

在實際的過程中,由于網絡攻擊的復雜,需要注意和防護的點更多。以上內容都是從聯軟對于往年和今年參與的客戶攻防演習的實踐出發得來的,在攻防場景中,還需具體問題具體分析。面對攻擊時,一味地進行被動防御,疊加式的方法往往只能增加企業成本,并不能取得更好的效果,如何將防御由被動變為主動,建立常態化的安全防護體系,保護內外網的安全,不僅僅是本次演習中需要思考,更是未來網絡安全行業中不斷發展的一個趨勢點。