面對AI+自動化攻擊的入侵,企業如何選擇平替微軟AD集權保護方案?

近年來,AI+自動化攻擊技術的迅猛發展造成信息系統面臨日益嚴重的安全威脅,微軟 Active Directory(微軟 AD)作為企業身份認證與授權的 “核心中樞”,已成為黑客攻擊的首要目標。國內多行業發生的 AD 入侵事件,諸如黃金票據、GPO利用等攻擊導致客戶支付巨額贖金、業務連續性中斷、敏感數據被竊或被破壞等嚴重損失,覆蓋銀行、制造、政務等關鍵領域。

某市政府政務服務系統入侵事件(2025年):定位暴露外網政務服務系統RDP服務,字典攻擊破解系統管理員弱口令獲取服務器控制權,收集域內憑證信息并利用竊取的憑證獲取域管理權限,利用竊取的域用戶哈希通過PTH技術訪問更多系統,并通過DNS隧道將竊取的大量個人敏感數據傳輸至境外,最終導致系統中斷及電詐。

國內某快消品集團勒索事件(2025年):釣魚郵件感染該集團IT服務供應商并獲取VPN憑證后,利用信任關系橫向至該集團網絡,通過域內已知漏洞從邊緣服務器滲透至域控,使用UAC繞過技術獲取更高權限并收集域內憑證,使用DCSync攻擊獲取krbtgt賬戶哈希控制域控,后創建惡意GPO強制所有客戶端下載并執行勒索軟件,最終加密集團核心業務系統和數據庫,導致生產系統癱瘓,并竊取大量敏感數據,向企業發送勒索通知。

國內某汽車制造集團公司(2024年):集團公司下屬分支機構未設防服務器暴露公網,攻擊者通過暴力破解手段獲取低權限,通過PTH橫向攻擊,碰撞域管密碼,通過DCSync竊取krbtgt哈希,偽造黃金票據拿下總部域控,進而控制生產系統,導致生產核心業務連續性中斷,核心數據被勒索加密,主要原因是分支機構暴露面沒有收斂,域控存在弱口令,跨域沒有做網絡隔離控橫移。

國內某銀行海外子公司域控入侵勒索事件(2023年):利用Citrix網關漏洞獲取服務器訪問權限及本地管理員憑證,橫向移動至域控服務器,通過信任關系控制域并創建隱藏管理員賬戶,利用域控權限強制推送勒索軟件,通過AD 組策略禁用安全軟件和備份系統,最終導致部分核心交易系統中斷,數據被加密。本次事件除面臨支付巨額贖金與業務恢復的成本外,仍需應對巨大監管處罰與信任影響。

海外情報機構利用MS Exchange 漏洞攻擊國內軍工企業(2022-2023年):利用MS Exchange 0day漏洞入侵對外提供服務的郵件服務器,內網橫向掃描竊取AD內網憑證, 獲取域管理員級權限并控制內網重要業務服務器,植入定制化攻擊武器,建立多條跨地域隱蔽通信鏈路,持續近1年定向竊取企業高層郵件數據和大量企業核心數據。

這些案例證明:微軟AD的集權架構與固有漏洞,已成為企業安全的 “最大短板”,一旦被突破,將引發 “多米諾骨牌效應”,導致業務中斷、數據泄露、合規處罰等多重損失。

HW期間很多企業的AD域控被攻陷,也多是釣魚/漏洞起手-橫向移動-權限提升-拿下域控-攻擊業務/竊取或破壞數據的攻擊鏈,核心誘因二層架構落后未做集權暴露面隱藏、漏洞未打補丁、弱口令、權限管控松等。

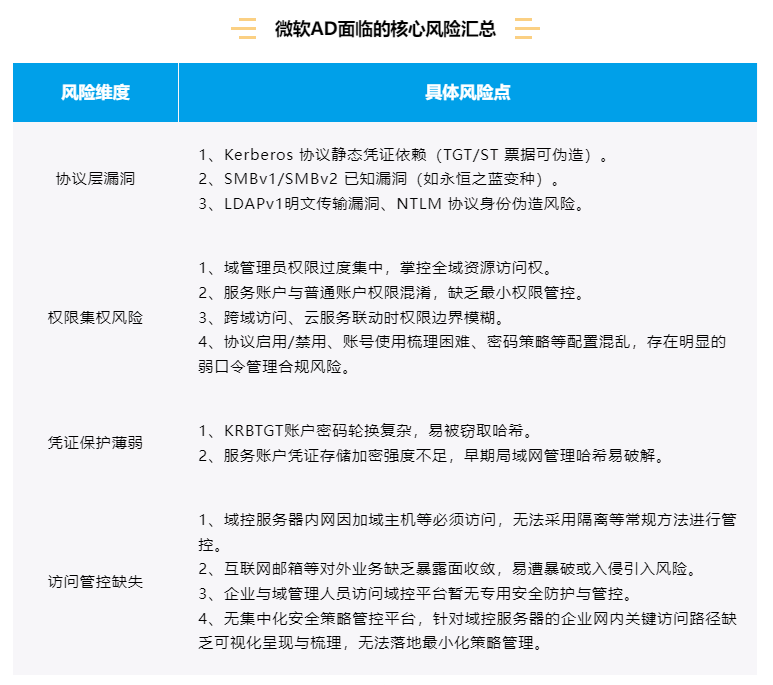

微軟AD 作為傳統集權式身份認證系統,攻擊面廣泛且難以根治,核心風險集中在協議層漏洞、權限集權、憑證保護薄弱、訪問管控缺失四大維度,以下以黃金票據、白銀票據、黃金 SAML 攻擊為核心,梳理完整的攻擊路徑:

01黃金票據攻擊:“全域萬能鑰匙”入侵

攻擊路徑:獲取初始權限-->竊取 KRBTGT賬戶NTLM哈希+域SID+域名-->偽造Kerberos TGT票據-->繞過KDC認證-->獲得域管理員權限-->全域資源控制。

核心方法:通過Mimikatz等工具竊取KRBTGT哈希,利用Kerberos協議缺陷偽造TGT票據,無需經過KDC校驗即可訪問任意域內資源,攻擊成功率極高,且傳統流量等檢測難度極高。

02白銀票據攻擊:“精準爆破”特定服務

攻擊路徑:定位目標服務(CIFS/SQL/Exchange)-->竊取服務賬戶NTLM哈希+服務SID-->偽造Kerberos ST票據-->注入內存直接訪問目標服務-->竊取核心數據/橫向移動。

核心方法:針對特定服務賬戶的哈希進行竊取,偽造的ST票據僅需目標服務驗證(無需KDC參與),隱蔽性強,常被用于精準竊取研發、生產、財務數據。

03黃金 SAML 攻擊:“突破 SSO” 入侵業務系統

攻擊路徑:入侵SAML IdP服務器-->竊取簽名私鑰+實體ID+受眾群體-->偽造SAML斷言并簽名-->向SP提交偽造斷言-->繞過SSO認證-->訪問CRM/ERP等云服務。

核心方法:利用微軟AD與 SAML SSO的聯動漏洞,竊取IdP私鑰后即可無限偽造高權限用戶身份,直接突破業務系統防線,是混合云環境下的典型攻擊手段。

面對微軟AD的固有風險,單純的“補丁式防御”已無力解決。我們認為應通過“暴露面收斂+原生AD平替”的雙輪驅動,既解決現有微軟AD的訪問安全管控問題,又通過架構優化、國產化適配、協議加固,從根源切斷攻擊鏈,提供全方位安全保障。

微軟AD暴露面收斂:關鍵路徑安全管控

內網與互聯網訪問安全管控

基于“物理隔離 + 邏輯管控”雙管齊下的管控思路,將集權系統與普通業務系統劃分為獨立安全域,切斷攻擊者“突破業務域后橫向滲透至集權域”的路徑。

通過AD域控服務器的訪問管控防護,內網分區分域,僅授權終端可訪問域控資源,結合端口級ACL,實現最小化內網域控訪問權限管理。

互聯網側業務系統基于暴露面收斂思路,通過網絡邊界“分域隔離 + 動態隱藏”,減少資產直接暴露,基于有端+無端模式的零信任安全接入架構,構建適用于內外部用戶業務場景的雙重防護。

域控與管理人員專用訪問控制——ECC安全運維

域管理員、IT運維人員采用通過“軟件定義邊界(SDP)+主機/終端/設備管理工具”構建技術矩陣,實現“精準管控、漏洞隔離、操作可追溯”。

通過“雙因素強身份驗證 + 最小權限授權”實現“按需訪問”;針對核心節點,通過主機加固、漏洞閉環、操作審計三類功能實現深度防護。

同時,利用終端管理工具構建“外圍防御陣地”,防止攻擊者以終端為跳板滲透集權系統;并通過設備管理工具實現全生命周期防護,加固集權系統的“關聯支撐陣地。

安全策略集中管控

集中管理AD域控服務器的關鍵訪問路徑配置,可視化呈現集權系統的可達的網絡區域及資產范圍,自動檢查安全策略的合規性與有效性,結合直觀的潛在跳板攻擊網絡區域與站點,構建圍繞集權系統訪問的自動化與可視化安全策略管理中心。

聯軟 XCAD(簡稱安域)平替方案:從根源解決微軟AD已知問題

聯軟安域作為新一代身份認證與訪問控制平臺,不僅實現微軟AD的無縫平替(零業務中斷、數據無損遷移),更通過架構重構與安全加固,從根本上解決AD固有缺陷。

架構優化:切斷集權式攻擊鏈

采用安全網關+管理中心的分布式集群架構,由身份安全網關負責所有的認證、策略,通過身份網關來做協議的轉發、認證的統一入口,實現核心管理中心的安全隔離與架構優化。

整體架構支持二地三中心、雙活雙中心、多地多中心的靈活部署方式,適應未來身份核心服務集中管理、企業云化趨勢,集中管理后減少日常運營風險。

擁有身份安全網關(ITDR-AD)組件,可擴展安全分析與檢測。

國產化運行環境:適配安全底座

全面兼容麒麟、統信等國產化操作系統,域控服務部署于全棧國產化平臺,擺脫對微軟AD運行在Windows系統的依賴,規避系統層面漏洞。

協議層安全加固:封堵漏洞入口

代碼級加固 SMBv2/V3 協議,修復已知漏洞,杜絕利用 SMB 協議的入侵行為。

強制禁用 SMBv1、LDAPv1、NTLM 等危險協議,默認啟用 AES-256 加密傳輸,也支持國密算法實現加密傳輸。

數據安全防護:多場景加密與管理

活動目錄數據采用定期備份,確保故障后可恢復。

備份文件格式完全自主可控,有別于微軟AD,不支持微軟格式的直接在安域恢復,安域的備份文件在微軟AD上也無法恢復。

存儲數據支持國密、商密及微軟標準算法適用不同應用場景。

選擇聯軟安域與暴露面管理解決方案,企業不僅能徹底擺脫微軟AD 的固有安全風險,更能實現全方位價值升級:

安全價值

微軟AD 代碼量千萬級直面業務終端遠大于安域核心服務260W+ 身份網關 10W+代碼,采用三層云原生架構確保安域核心服務隱身,只有身份網關直面業務終端面代碼量更少,風險指數級降低,且支持C/S、B/S、APP、H5、微信小程序等豐富場景基于零信任的暴露面收斂,直接規避集權系統和核心業務面臨的安全風險,數據泄露與業務中斷風險大幅降低,目前已在六大行經過實戰考驗,穩定性、安全性得到了實戰證明。

合規價值

原生滿足等保 2.0、《數據安全法》《個人信息保護法》要求,國產化適配符合信創政策;

效率價值

自動化完成用戶生命周期管理、權限配置、密碼輪換等工作,提升IT運維效率提升,員工訪問體驗優化。

當微軟AD成為黑客攻擊的“重災區”,集權系統面臨的攻擊嚴重威脅企業核心資產安全時,選擇一套既能收斂暴露面、又能徹底解決架構缺陷和協議缺陷、還可以支持全棧信創運行環境的平替方案,已成為企業安全戰略的必然選擇。