實(shí)戰(zhàn)!“銀狐”病毒卷土重來,聯(lián)軟EDR斬?cái)喙翩溩o(hù)衛(wèi)企業(yè)安全防線

近期,“銀狐”病毒再次引發(fā)廣泛關(guān)注,公安部網(wǎng)安局發(fā)布緊急提醒。

“銀狐”是一種典型的遠(yuǎn)程控制木馬病毒,其攻擊手法極具迷惑性。它常偽裝成“財(cái)稅報(bào)表”“違規(guī)通報(bào)”“人員名單”“放假通知”等看似正常的文件,通過微信群、郵件等渠道,以加密壓縮包形式直接投遞給用戶。一旦用戶不慎解壓并運(yùn)行其中的惡意程序,攻擊者便能瞬間接管用戶電腦,實(shí)施遠(yuǎn)程操控、竊取敏感信息,甚至以此作為跳板發(fā)起更深入的二次攻擊。

其次,“銀狐”病毒隱蔽性極高。公安部網(wǎng)安局特別指出,它會創(chuàng)建隨機(jī)系統(tǒng)服務(wù)項(xiàng),藏匿于系統(tǒng)深處,并利用常用的運(yùn)維工具,實(shí)現(xiàn)長期潛伏,以致常規(guī)的安全檢測手段往往難以將其識別。

然而,近日,在這場沒有硝煙的戰(zhàn)爭中,聯(lián)軟科技憑借領(lǐng)先的技術(shù)實(shí)力和專業(yè)的安全服務(wù)團(tuán)隊(duì),成功地?cái)財(cái)嗔恕般y狐”病毒的攻擊鏈,守護(hù)了網(wǎng)絡(luò)安全的防線。

實(shí)戰(zhàn)狙擊:聯(lián)軟EDR精準(zhǔn)檢出并處置銀狐病毒

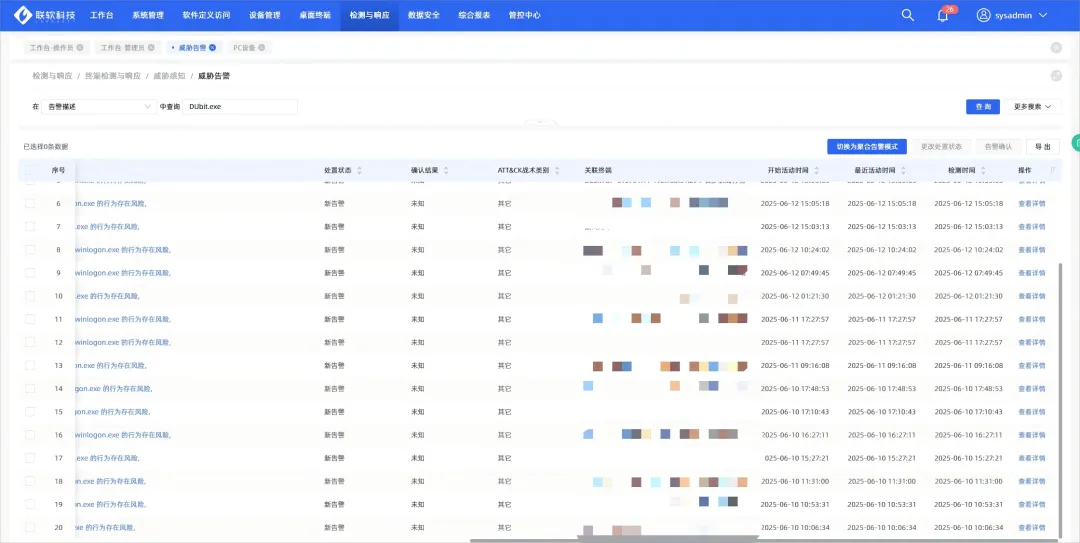

2025年6月10日,在某大型金融機(jī)構(gòu)護(hù)網(wǎng)值守現(xiàn)場,聯(lián)軟UniEDR系統(tǒng)發(fā)出告警信號,捕捉到異常跡象。6月12日,技術(shù)人員在客戶電腦中成功確定了“銀狐”病毒樣本,并迅速啟動應(yīng)急處置流程,及時(shí)阻止了病毒的進(jìn)一步破壞。事后,聯(lián)軟科技對此次攻擊路徑進(jìn)行了深度還原,為后續(xù)的網(wǎng)絡(luò)安全防護(hù)工作提供了寶貴經(jīng)驗(yàn)。

攻擊路徑深度還原如下:

該樣本運(yùn)行后從https://panshi-1325772578.cos.ap-hongkong.myqcloud.com/caosixn2/all.zip下載壓縮包到本地。

壓縮包內(nèi)的Qtpasso.exe被運(yùn)行,其會加載惡意DLL,注入explorer.exe,與C2交互,遠(yuǎn)程地址為:154.94.232.120,并通過explorer修改自啟動項(xiàng)完成持久化。

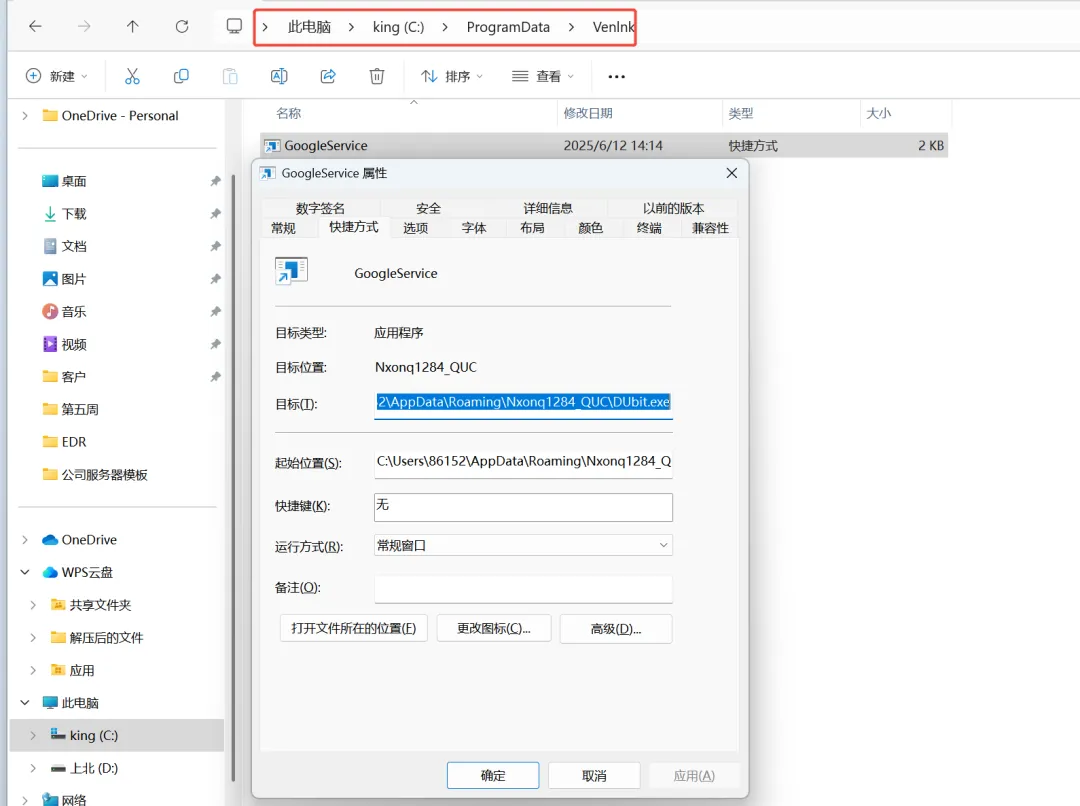

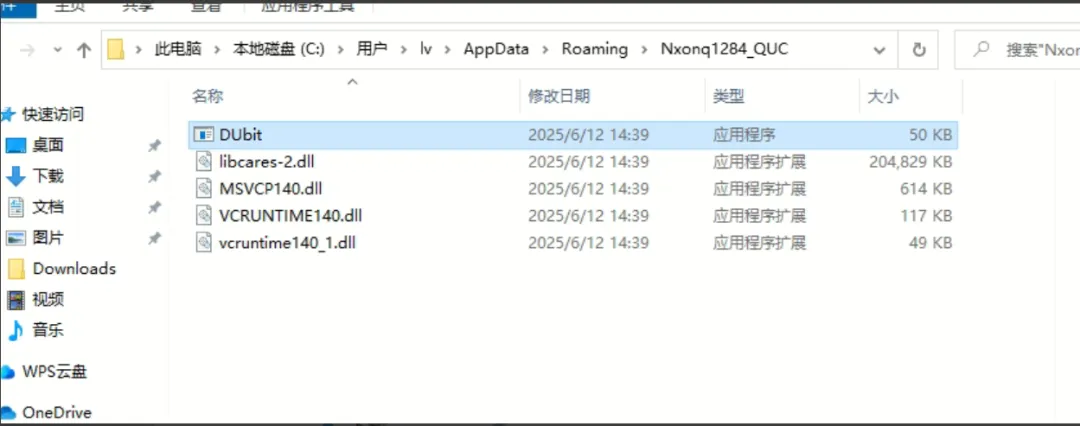

同時(shí)在C:\Users\virus\AppData\Roaming目錄下釋放文件夾Nxonq1284_QUC,此文件夾內(nèi)包含白加黑文件。

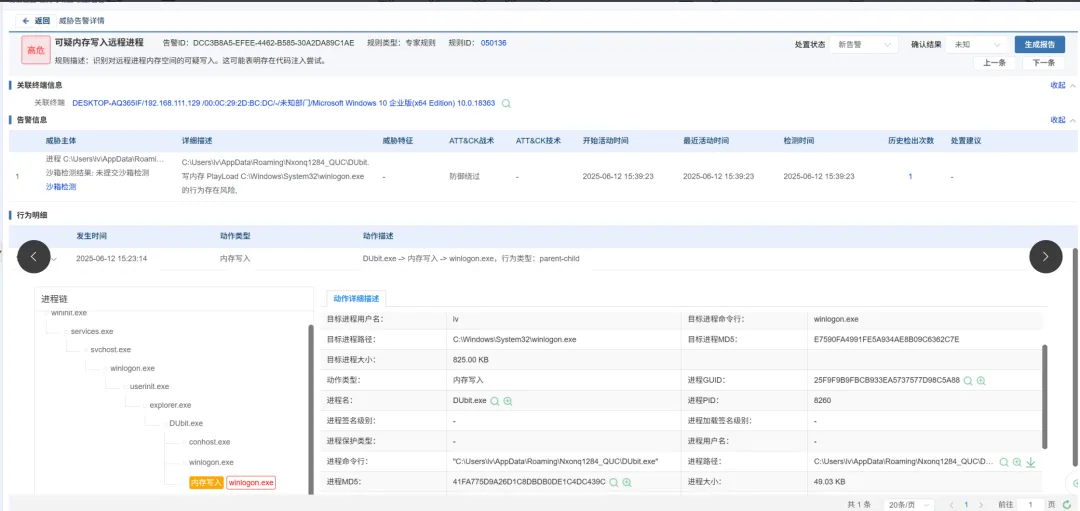

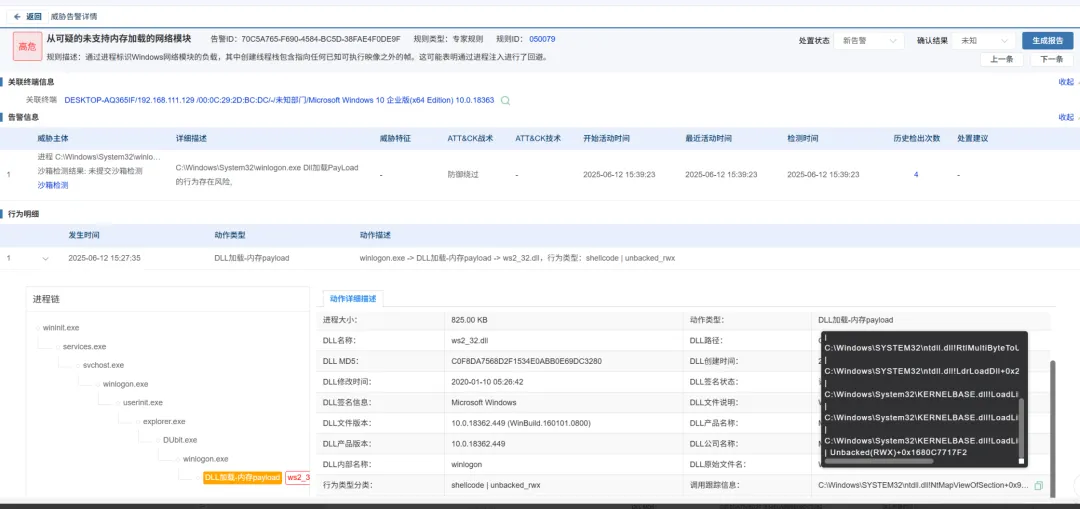

如果啟動Nxonq1284_QUC文件夾內(nèi)的DUbit.exe,其會注入winlogon.exe進(jìn)程實(shí)現(xiàn)與C2交互,C2地址為:154.94.232.120。

事后,聯(lián)軟UniEDR對樣本環(huán)境(192.168.111.129),進(jìn)行如下分析:

?1.樣本Qtpasso.exe執(zhí)行后釋放以下文件,在ProgramData目錄下創(chuàng)建Venlnk目錄,在Venlnk目錄下創(chuàng)建GoogleService.lnk,其中GoogleServer.lnk用于后續(xù)持久化。

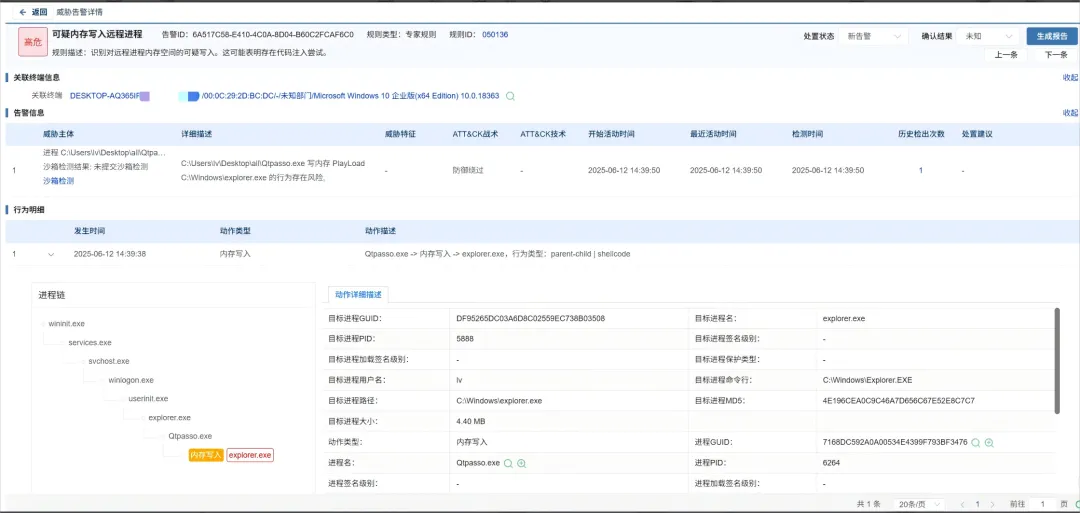

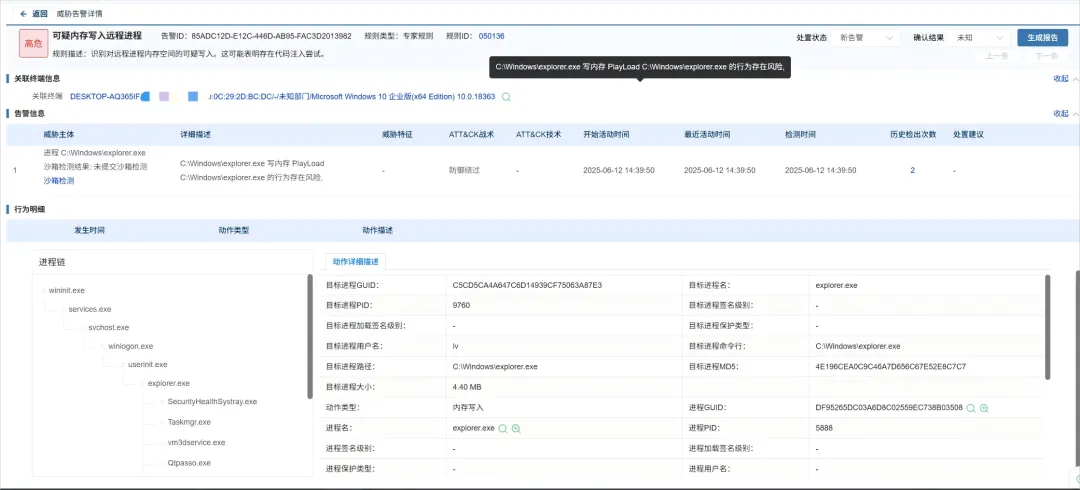

?2.Qtpasso.exe對explorer(pid=5888)進(jìn)行注入。

?3.被注入惡意payload的explorer修改注冊表,將先前創(chuàng)建的Venlnk目錄添加入自啟動項(xiàng)。

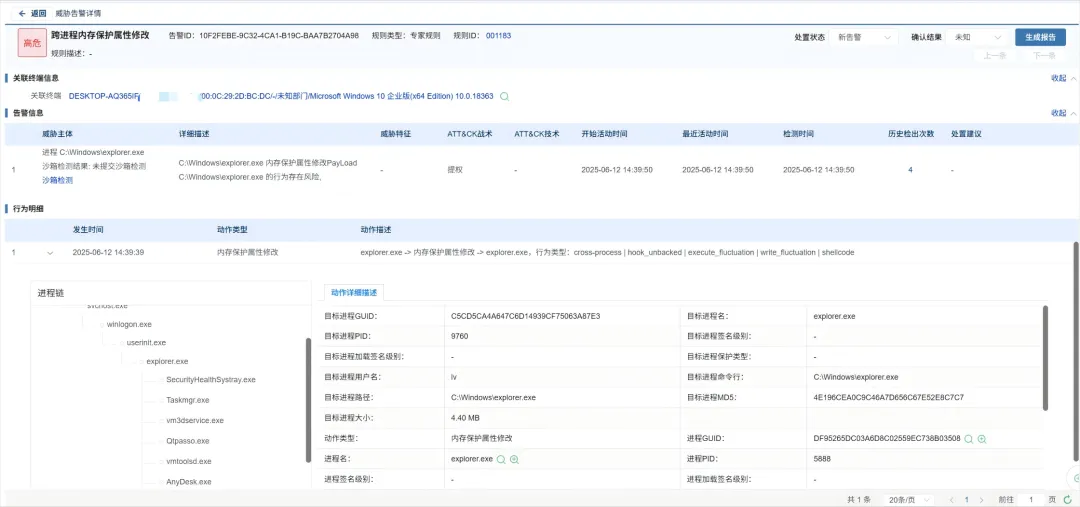

?4.被注入惡意payload的explorer(pid=5888)對explorer(pid=9760)進(jìn)行跨進(jìn)程保護(hù)屬性修改。

?5.隨后explorer(pid=5888)對explorer(pid=9760)進(jìn)行注入。

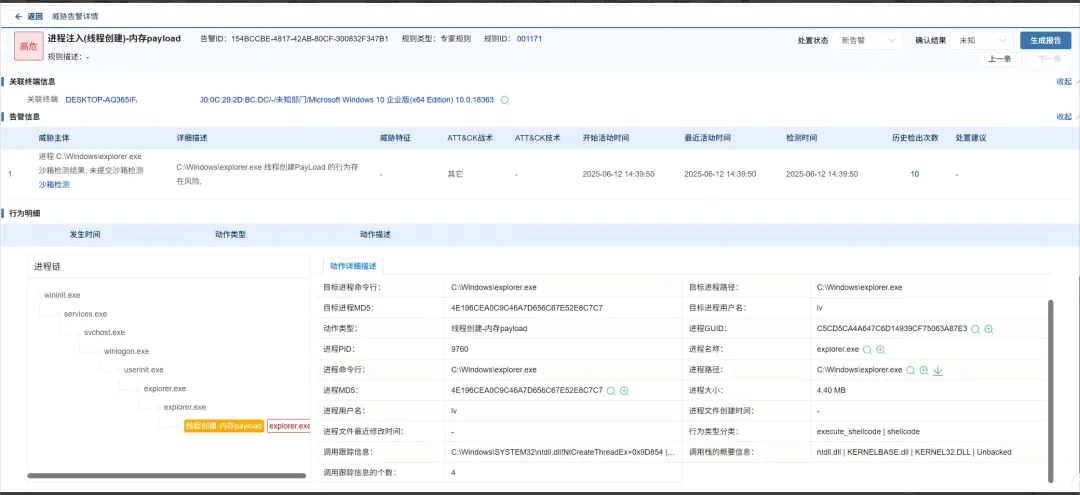

?6.explorer(pid=9760)執(zhí)行動態(tài)生成的代碼。

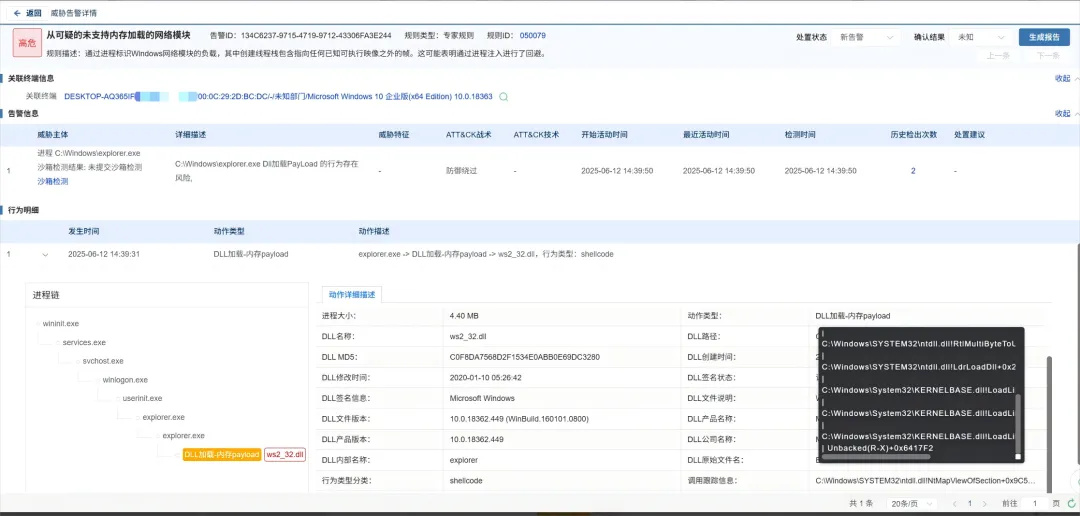

?7.explorer(pid=9760)反射加載網(wǎng)絡(luò)模塊。

?8.explorer(pid=9760)與IP 154.94.232.120產(chǎn)生通信,心跳周期2分鐘。

?9.樣本在特定目錄釋放以下文件,用于權(quán)限持久化。

?10.DUbit.exe啟動后,會對winlogon進(jìn)行注入。

?11.隨后winlogon執(zhí)行動態(tài)生成的代碼。

?12.winlogon反射加載網(wǎng)絡(luò)模塊。

?13.winlogon同樣與IP 154.94.232.120通信,心跳周期2分鐘。

此次,聯(lián)軟科技憑借硬核的技術(shù)實(shí)力和專業(yè)的安全服務(wù)團(tuán)隊(duì),斬?cái)嗔恕般y狐”病毒攻擊鏈,保障了金融機(jī)構(gòu)的網(wǎng)絡(luò)安全,充分展示了聯(lián)軟EDR系統(tǒng)的強(qiáng)大檢測與處置能力,也為其他企業(yè)和機(jī)構(gòu)應(yīng)對類似網(wǎng)絡(luò)安全威脅提供了有力借鑒。

對于企業(yè)來說,一旦發(fā)現(xiàn)銀狐病毒,可立即采取以下行動:

1.先斷網(wǎng),迅速隔離對應(yīng)中招終端。

2.重裝操作系統(tǒng),清除病毒任務(wù)及文件。

3.重裝系統(tǒng)后優(yōu)先安裝聯(lián)軟客戶端。

4.下發(fā)聯(lián)軟EDR的專家規(guī)則,對惡意程序的運(yùn)行執(zhí)行阻止。

進(jìn)階優(yōu)化:

1.部署聯(lián)軟標(biāo)準(zhǔn)軟件商城功能,回收軟件安裝權(quán)限。

2.部署聯(lián)軟網(wǎng)絡(luò)黑名單功能,禁止終端訪問黑名單地址。

聯(lián)軟UniEDR核心能力

全息采集:性能占用低、數(shù)據(jù)采集全面,支持22+大類、336+小類的數(shù)據(jù)采集

智能狩獵:ATT&CK映射+行為基線分析,可檢測378+攻擊技術(shù)點(diǎn)(144+技術(shù),234+子技術(shù))

勒索阻斷:加密行為實(shí)時(shí)阻斷+自動文件備份,勒索攻擊攔截率100%(賽可達(dá)檢測報(bào)告)

溯源核驗(yàn):進(jìn)程事件樹+攻擊鏈可視化,威脅定位時(shí)效<3分鐘

生態(tài)聯(lián)防:聯(lián)動NAC/Access/EPP深度處置,全網(wǎng)響應(yīng)速度↑90%

聯(lián)軟UniEDR應(yīng)用場景

應(yīng)對攻防演練,快速揪出黑客動作

快速發(fā)現(xiàn)內(nèi)網(wǎng)黑客常用攻擊行為,如:嘗試破解密碼、提權(quán)、竊取賬號密碼、偷偷潛伏攻擊核心服務(wù)器(域控攻擊)、利用軟件漏洞、遠(yuǎn)程爆破服務(wù)等。 一旦發(fā)現(xiàn)有電腦被攻陷(失陷終端),瞬間隔離,防止感染擴(kuò)散,并立刻上報(bào),實(shí)現(xiàn)全網(wǎng)快速響應(yīng)。

精準(zhǔn)查殺病毒,揪出潛伏的高級間諜(APT)

實(shí)時(shí)查殺常見已知病毒木馬。通過行為快速發(fā)現(xiàn)勒索加密,保護(hù)重要數(shù)據(jù)。從終端上抓取APT攻擊的多種行為數(shù)據(jù),識別高級間諜攻擊的特征;依托威脅情報(bào)能力,主動將APT組織的攻擊線索、攻擊手法、攻擊技巧等轉(zhuǎn)為檢測腳本,實(shí)現(xiàn)反客為主式的檢測與溯源。

快速追查安全事件源頭,定位影響范圍

快速通過終端行為定位到威脅的進(jìn)程源頭,進(jìn)而通過終端間的網(wǎng)絡(luò)訪問關(guān)系確定關(guān)聯(lián)影響,判斷安全事件可能波及的范圍。安全管理者可據(jù)此下發(fā)響應(yīng)策略,進(jìn)行隔離或修復(fù)。

與其他安全產(chǎn)品聯(lián)手,構(gòu)建更強(qiáng)防線

收集終端行為數(shù)據(jù)供給中央安全分析平臺(綜合威脅檢測平臺),協(xié)同不同的安全設(shè)備工作,發(fā)揮1+1>2的效果。